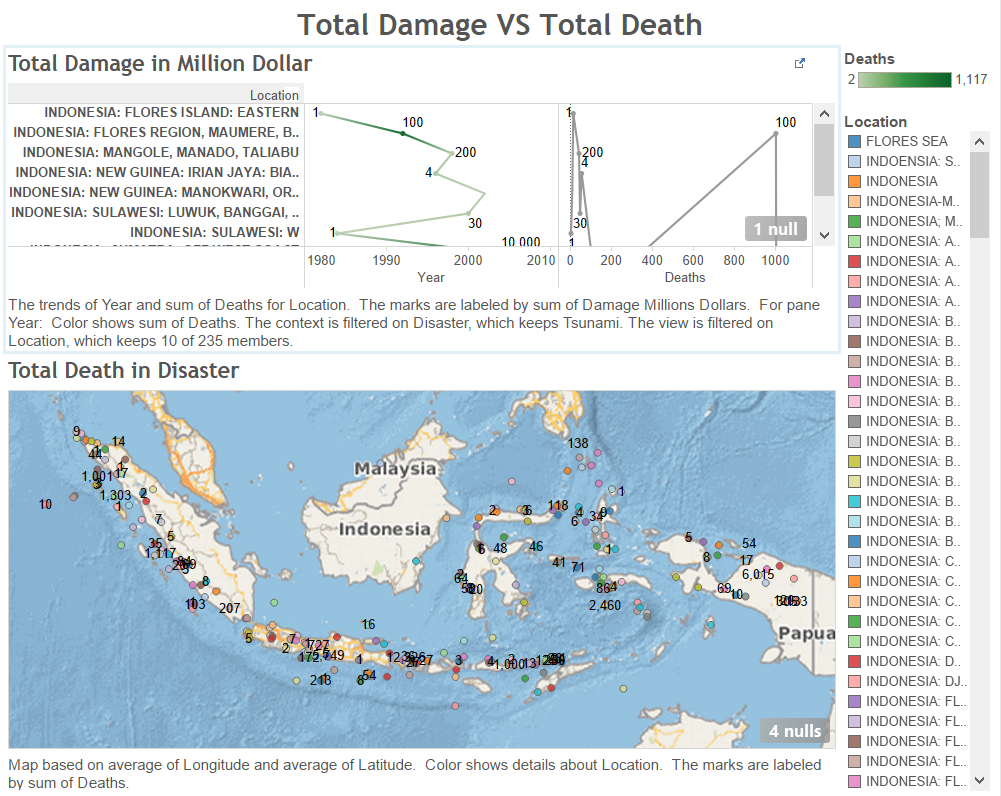

Bagaimana Menyerang Dengan DOS ( Denial of Service) & Counter nya ?

Denial of Service adalah tipe serangan yang sangat powerful untuk “melukai” infrastruktur dari suatu organisasi. Serangan ini termasuk tipikal serangan yang mematikan dan berbahaya, sebab kerugianua bisa mencapai jutaan dollar bila core dari perusahaan itu adalah berbasis internet. Serangan DOS tujuanya adalah satu membuat server tidak bisa menerima layanan untuk user yang sah dan pada […]

Continue Reading