Beberapa alat yang biasa digunakan untuk Reconnaissance adalah seperti dibawah ini :

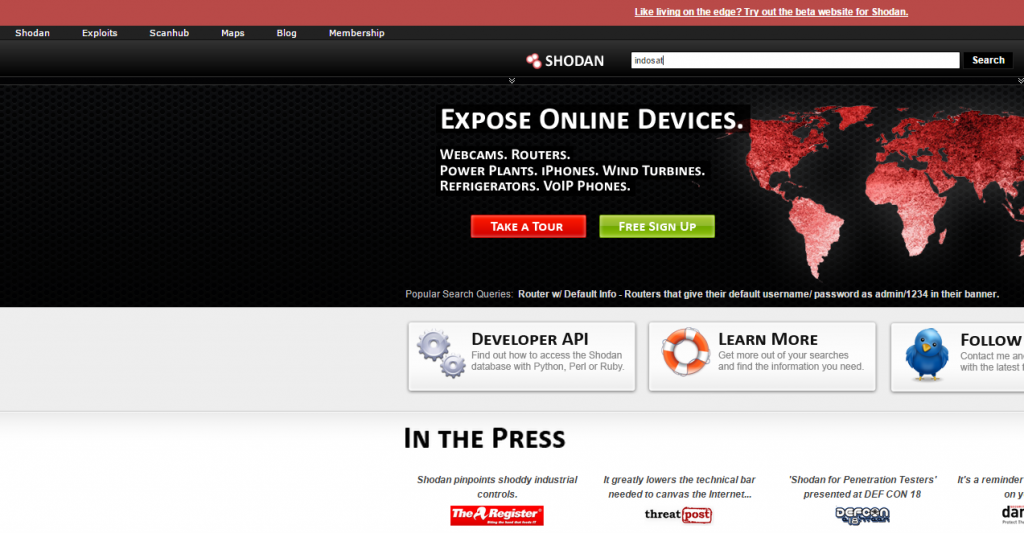

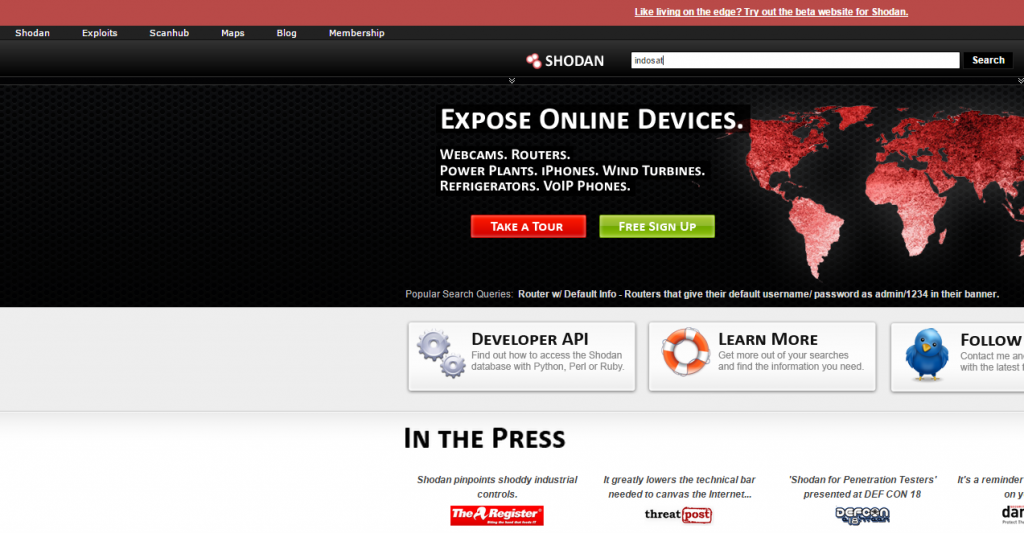

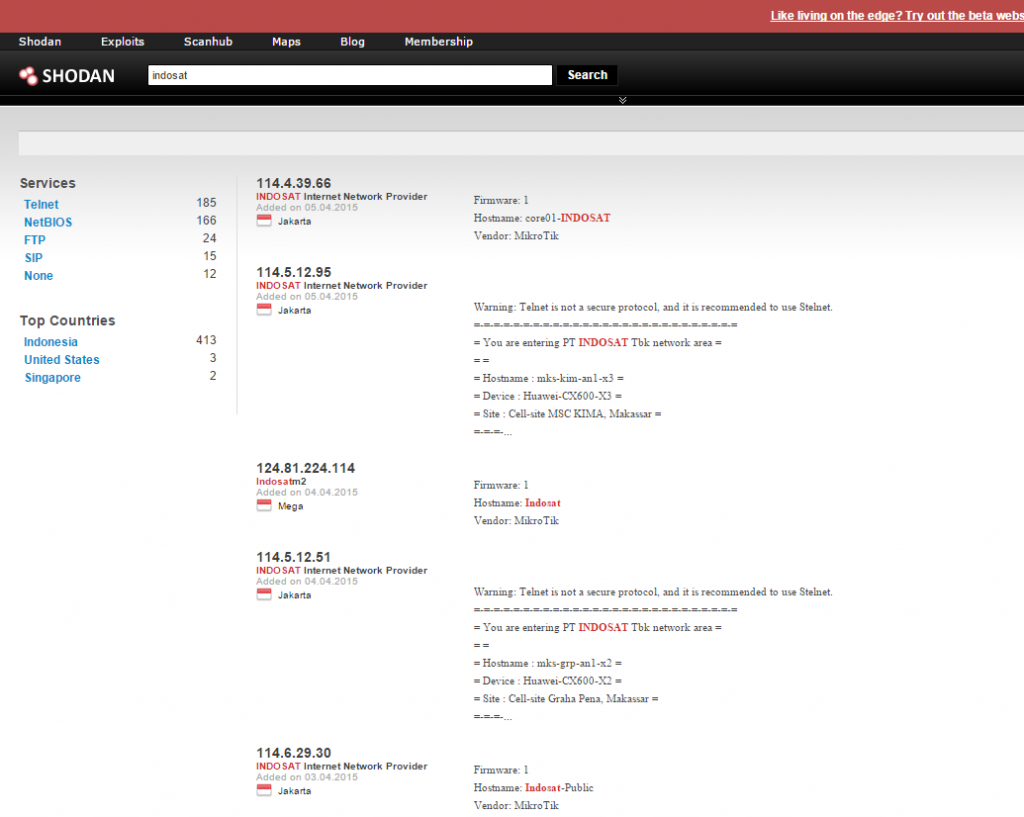

Shodan , ini adalah search engine untuk mengetahui jaringan / network dari suatu perusahaan

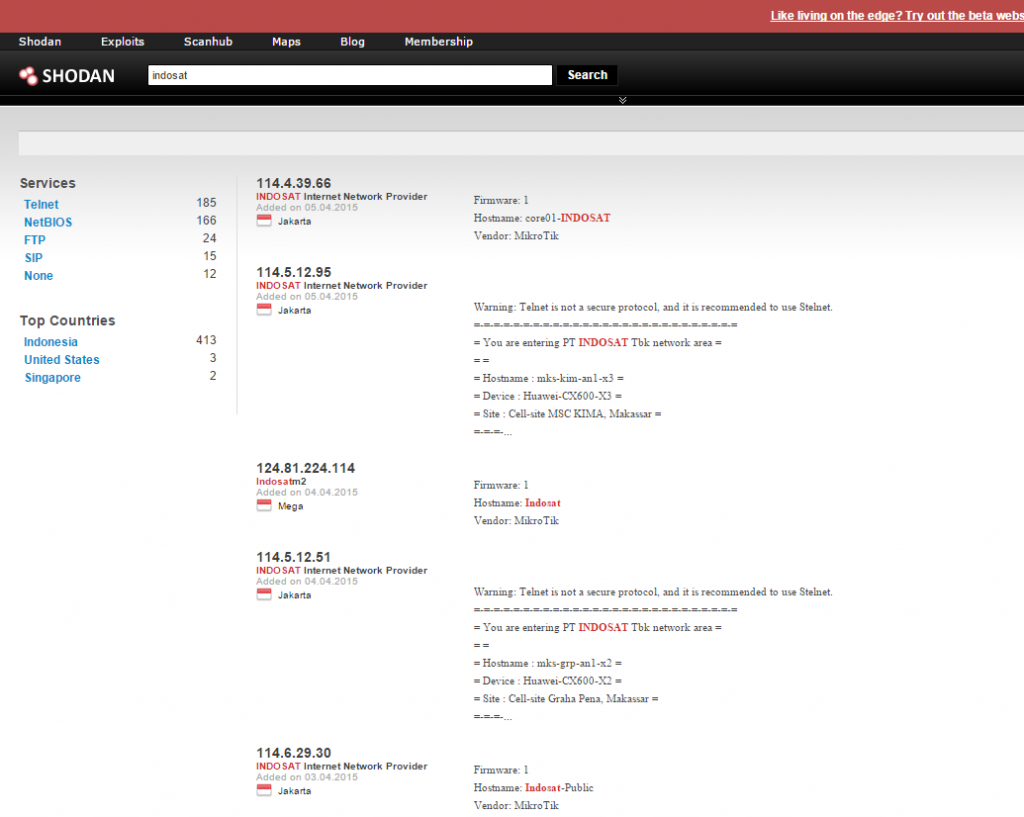

Anda tinggal ketik nama perusahaan nya , diatas saya kasih contoh “indosat “ kalau sudah di run,( anda bisa coba company lainnya ) maka hasilnya akan seperti dibawah ini :

Keliatan kan jaringannya, IP nya, dll

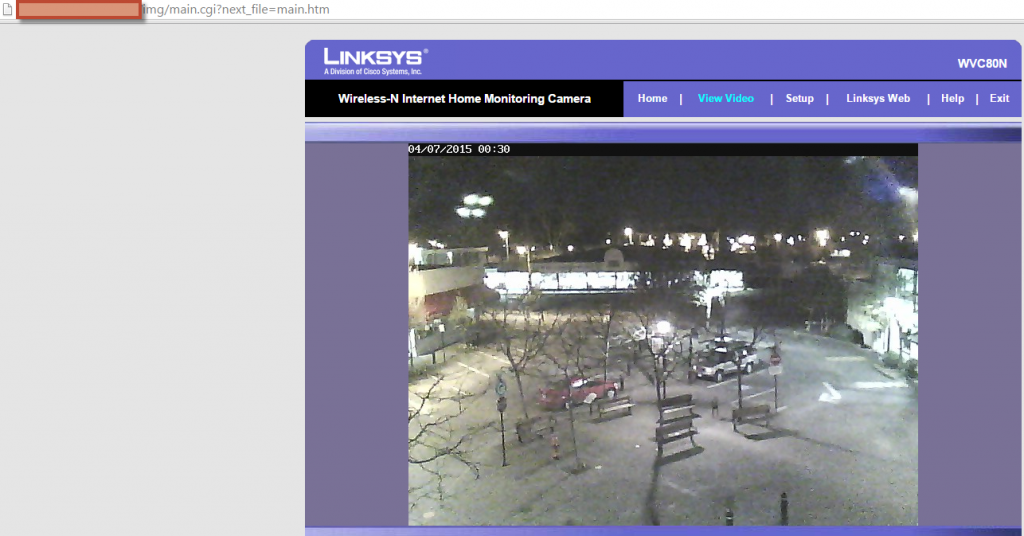

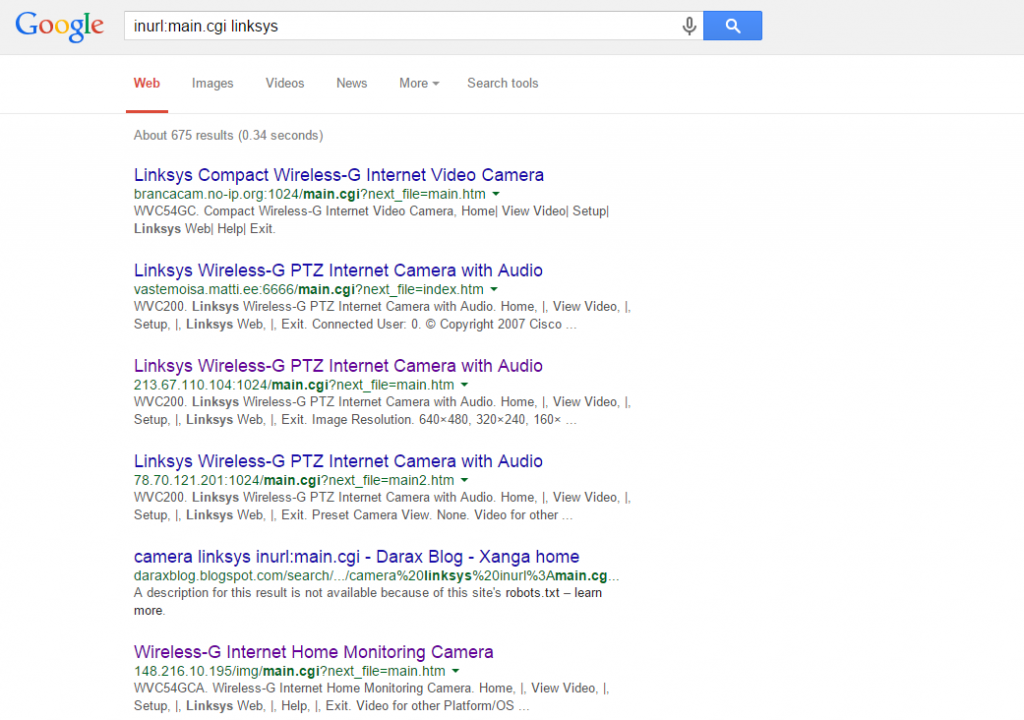

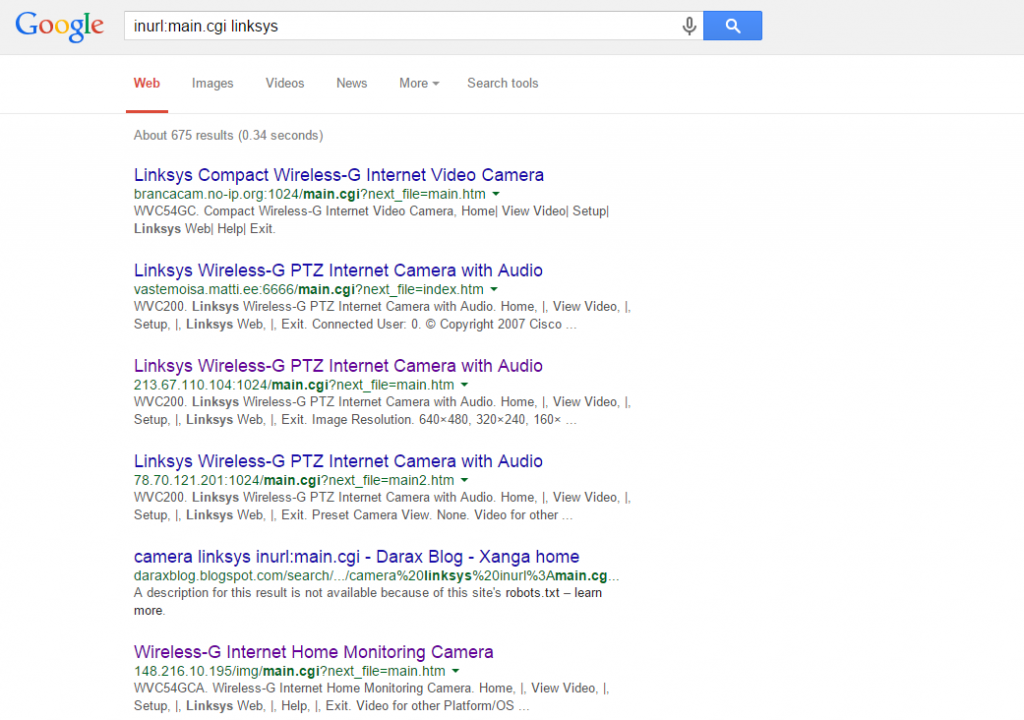

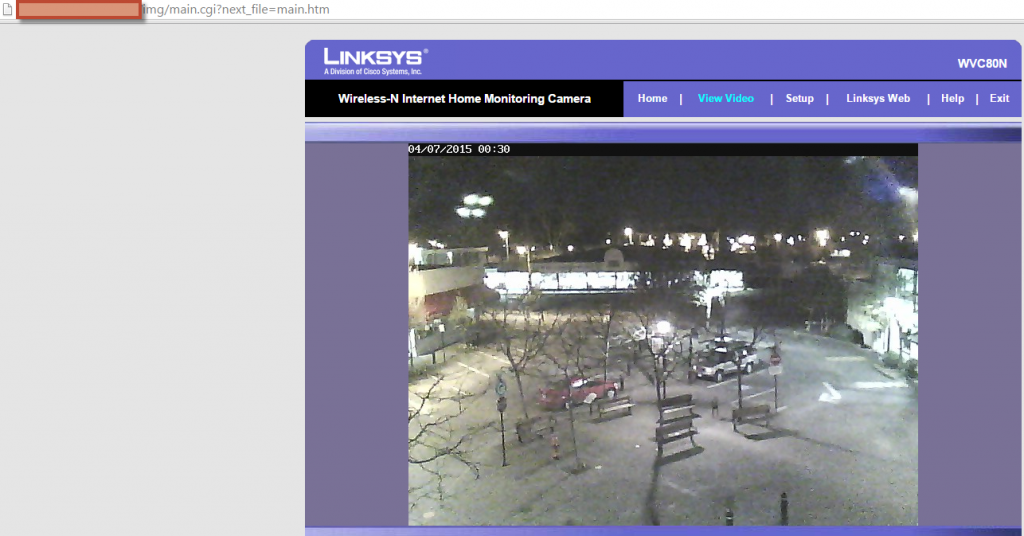

Tool selanjutnya adalah Google Hacking, ini sangat bermanfaat sekali Karena banyak hal yan kita bisa gali, misalnya saja saya mencari hidden camera yang dipasang online, saya coba “inurl : main.cgi Linksys”, hasilnya sebagai berikut :

Ini adalah list list dari hidden camera terpasang online terkoneksi dengan jaringan internet. Anda bisa saja menemukan streaming dari camera camera ini, sebagai contoh saya menemukan streaming pemantauan lingkungan di salah satu hasil search tadi :

Berikut ini list untuk Google Hack mencari camera CCTV

| /mjpg/video.mjpg |

intitle:video server |

| /showcam.php?camid |

inurl:”*.viewnetcam.com” |

| /view/view.shtml axis |

inurl:”/view/index.shtml” |

| allintitle:”Network Camera” |

inurl:”axis-cgi/mjpg” |

| axis-cgi |

inurl:”MultiCameraFrame?Mode=” |

| axis-cgi/jpg |

inurl:”video.cgi?showlength=1″ |

| axis-cgi/motion/motiondata.cgi |

inurl:”video.cgi=” inurl:axis |

| camera linksys inurl:main.cgi |

inurl:”video.mjpg” |

| cgi-bin/video.jpg?size=2 |

inurl:”view/indexFrame.shtml” |

| CgiStart?page=Single |

inurl:”ViewerFrame?Mode=” |

| Configuration “Pop-up Live Image” |

inurl:”ViewerFrame?Mode=Motion” |

| Corp. camera |

inurl:/app/idxas.html |

| i-Catcher Console – Web Playback |

inurl:/login.ml |

| image?cachebust= |

inurl:/view.shtml |

| indexFrame.html axis |

inurl:/view/index.shtml |

| indexFrame.shtml?newstyle=Quad |

inurl:/view/temp.shtml |

| inintitle:”supervisioncam protocol” |

inurl:/view/viewer_index.shtml |

| intext:”Copyright by Seyeon TECHCo” |

inurl:”MultiCameraFrame?Mode=Motion” |

| intext:”MOBOTIX D10″ intext:”Menu” |

inurl:appletvid.html |

| intext:”MOBOTIX M1″ |

inurl:axiscam.net “AXIS” |

| intext:”MOBOTIX M1″ intext:”Menu” |

inurl:axiscam.net “Live view” |

| intext:”MOBOTIX M10″ intext:”Menu” |

inurl:axis-cgi/jpg |

| intext:”Open Menu” |

inurl:axis-cgi/mjpg (motion-JPEG) |

| intitle:”EvoCam” inurl:”webcam.html” |

inurl:axis-cgi/mjpg/video.swf |

| intitle:”i-Catcher Console – Web Monitor” |

inurl:Ctl/index.htm?Cus |

| intitle:”Linksys Web Camera” “ver” |

inurl:dyndns.org Axis|Mobotix |

| intitle:”Live NetSnap Cam-Server feed” |

inurl:dyndns.org inurl:index.shtml |

| intitle:”Live View / – AXIS 206M” |

inurl:home/homeJ.html |

| intitle:”Live View / – AXIS 206W” |

inurl:image?cachebust= |

| intitle:”Live View / – AXIS 210″ |

intitle:start inurl:cgistart |

| intitle:”Live View / – AXIS” |

inurl:indexFrame.shtml Axis |

| intitle:”netcam live image” |

inurl:lvappl |

| intitle:”snc-rz30 home” |

inurl:LvAppl intitle:liveapplet |

| intitle:”sony network camera snc-m1″ |

inurl:main/flashLogin.html |

| intitle:”sony network camera snc-p1″ |

inurl:mjpg/video.cgi |

| intitle:”supervisioncam protocol” |

inurl:MultiCameraFrame?Mode= |

| intitle:”TOSHIBA Camera – User Login” |

inurl:next_file=main_fs.htm |

| intitle:”WJ-NT104 Main” |

inurl:Remote/index.php3 |

| intitle:”WV-NP244″ |

inurl:view/index.shtml |

| intitle:”EvoCam” inurl:”webcam.html” |

inurl:view/indexFrame.shtml |

| intitle:”i-Catcher Console – Web Monitor” |

inurl:view/view.shtml |

| intitle:”Live NetSnap Cam-Server feed” |

inurl:ViewerFrame?Mode= |

| intitle:”Live View / – AXIS 206M” |

inurl:ViewerFrame?Mode=Refresh |

| intitle:”Live View / – AXIS 206W” |

Kamerainformationen anzeigen |

| intitle:”Live View / – AXIS 210″ |

live view |

| intitle:”Live View / – AXIS” |

Live View is the default page |

| intitle:”live view” intitle:axis |

Live web imaging unleashed |

| intitle:”netcam live image” |

liveapplet |

| intitle:”sony network camera snc-m1″ |

liveapplet |

| intitle:”sony network camera snc-p1″ |

MOBOTIX M1 and “open menu” |

| intitle:”Toshiba Network Camera” login |

netw_tcp.shtml |

| intitle:”WJ-NT104 Main Page” |

Powered by webcamXP |

| intitle:axis |

sample/LvAppl/ |

| intitle:axis camera |

site:.viewnetcam.com |

| intitle:axis intitle:”video server” |

site:miemasu.net |

| intitle:flexwatch |

TOSHIBA Network Camera – User Login |

| intitle:Live Video |

video.cgi?resolution= |

| intitle:liveapplet |

view/indexFrame.shtml |

| intitle:liveapplet inurl:LvAppl |

view/view.shtml |

| intitle:snc-cs3 inurl:home/ |

ViewerFrame?Mode= |

| intitle:snc-rz30 |

Webthru User Login |

| intitle:snc-z20 inurl:home/ |

Your browser has JavaScript turned off |

|

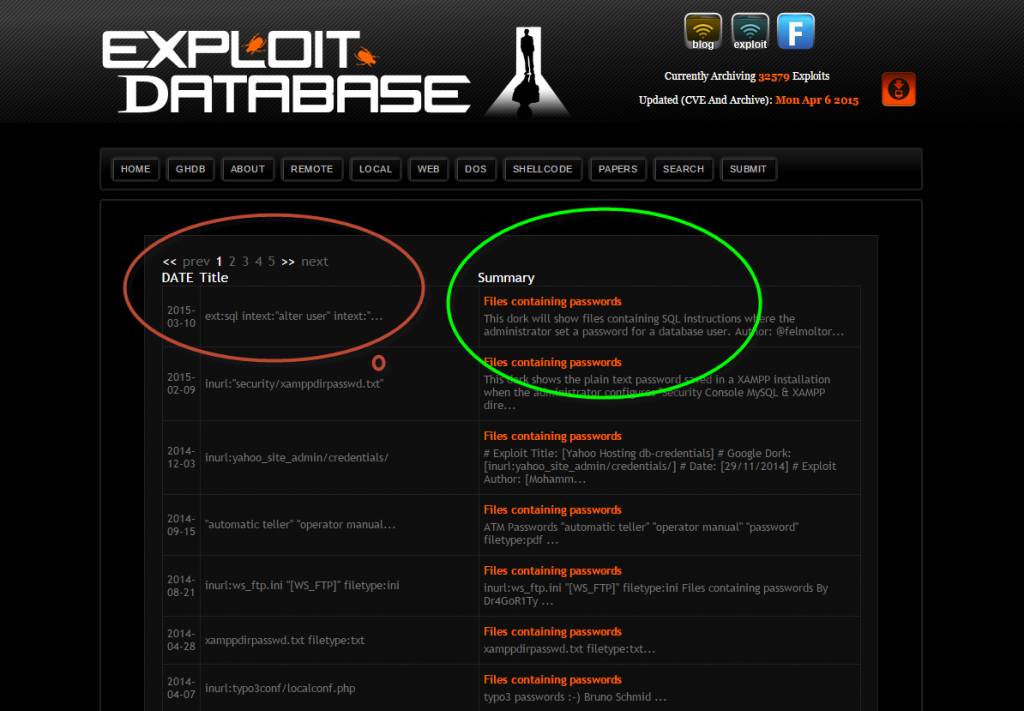

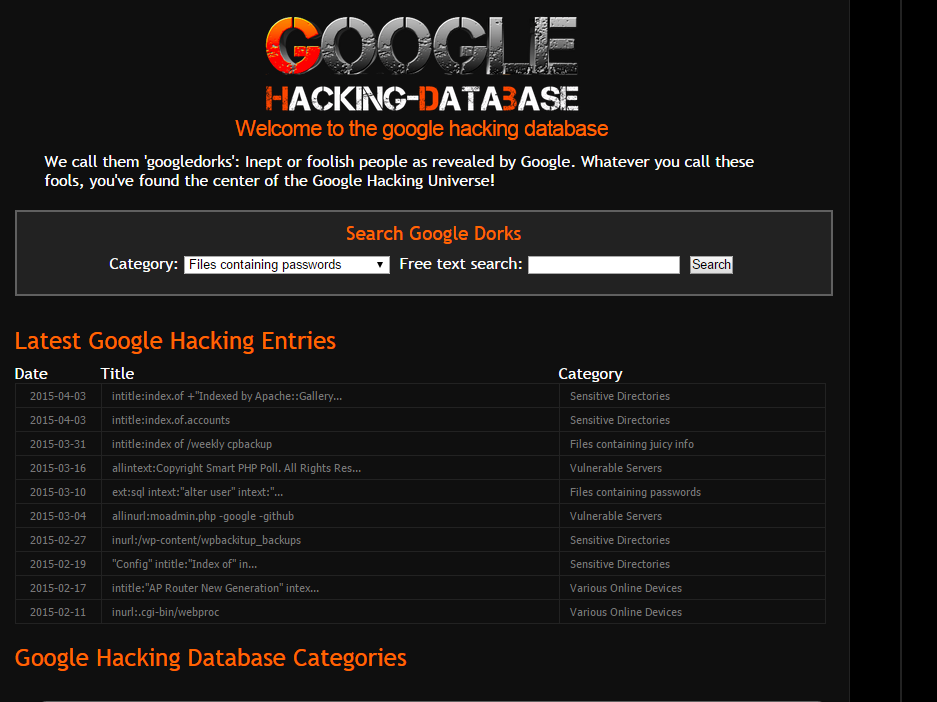

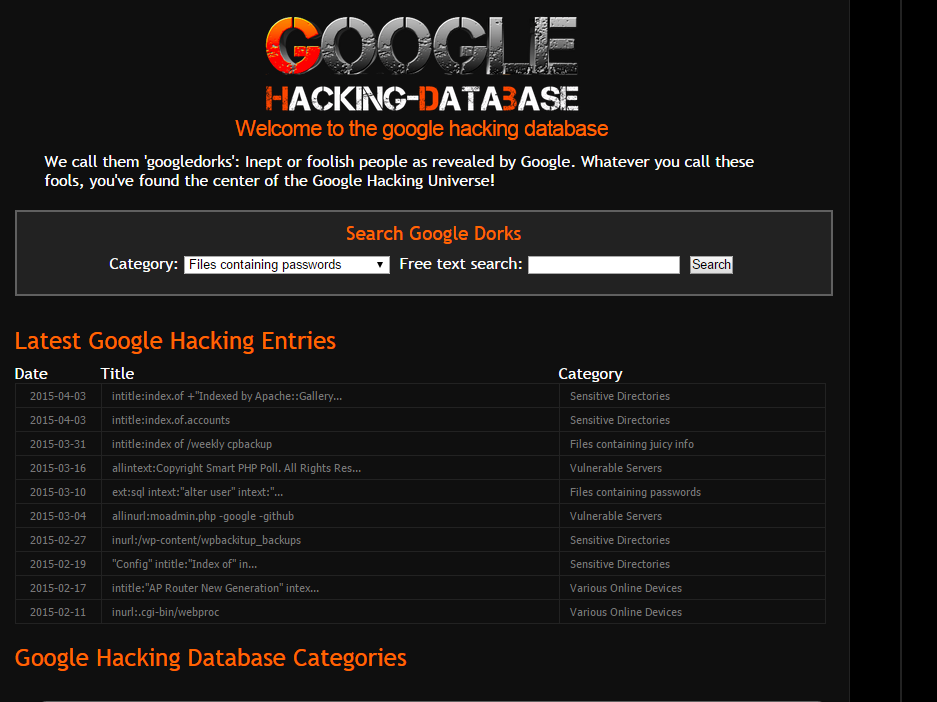

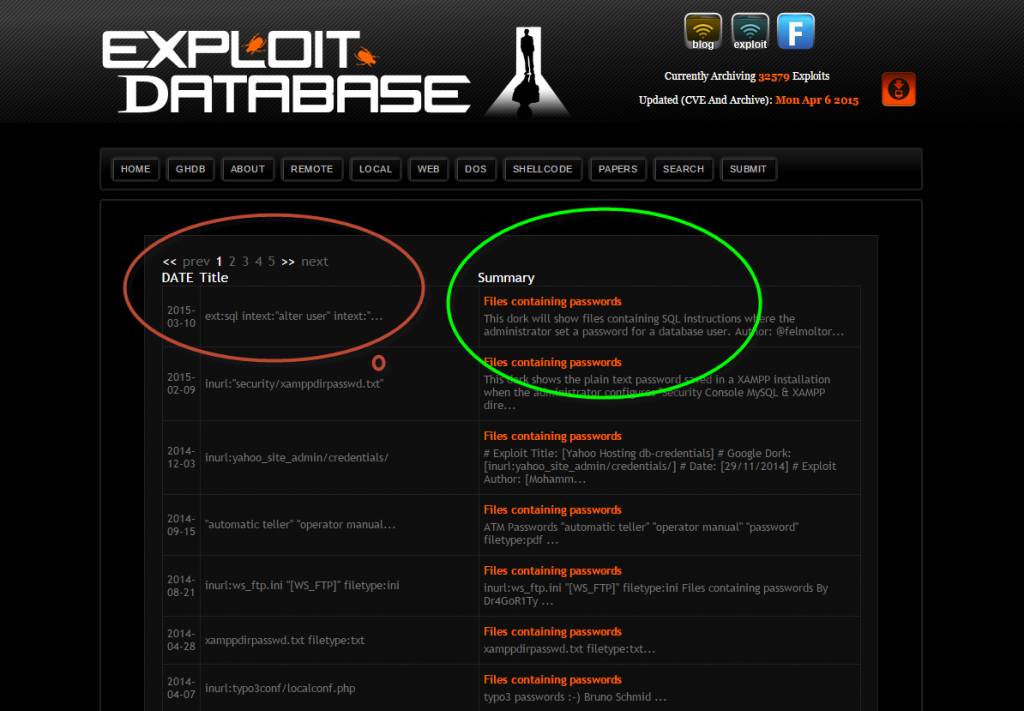

Selanjutnya Google Hacking Database, alamat urlnya ada di http://www.exploit-db.com/google-dorks/

Situs ini berisi exploit yang bisa kita digunakan mengacu pada apa yang ingin kita hack, misalya saya search dengan kategori “files containing password”,

Hasilnya sebagai berikut :

Outline warna merah adalah text yang bisa ada masukkan ke dalam google, sedang outline warna hijau adalah summary dari exploit tersebut.

Demikian artikel saya kali ini, keep tune in https://edysusanto.com untuk artikel lainnya.