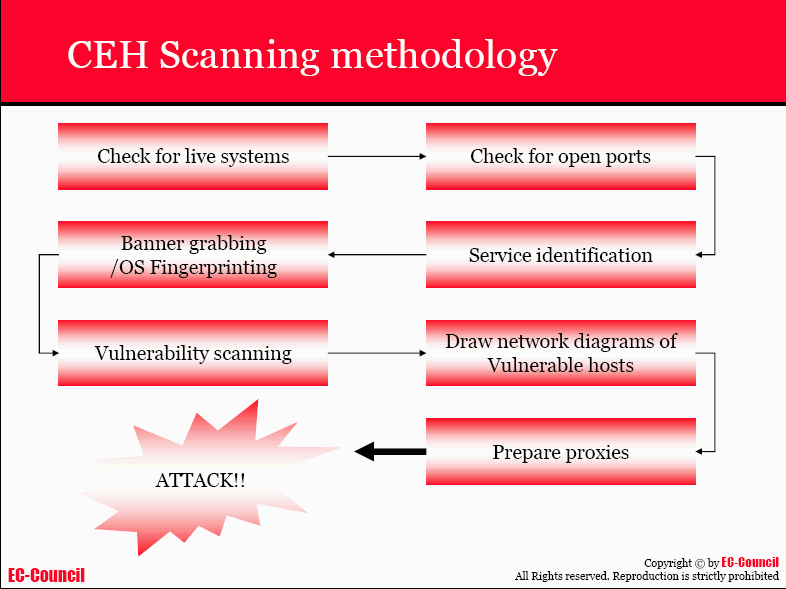

Scanning Methodology

Scanning adalah komponen utama yang digunakan oleh ‘attacker ‘, komponen ini berbasis intelejen untuk mengumpulkan informasi informasi yang diperlukan oleh ‘attacker’ sebelum menyerang sasaran.

Perlu kita ketahui bahwa ‘attacker ‘ biasanya akan mencari informasi berikut :

- Ip adress tertentu, blok blok host dan blok blok network.

- Operating system.

- System arsitektur

- Services yang berjalan pada tiap komputer.

Ada beberapa type scannning antara lain :

Port scannning

Dalam bahasa yang sederhana adalah pengiriman paket paket berbentuk digital kepada suatu sistem komputer untuk mengetahui network services apa yang dijalankan /open pada suatu komputer, kita tahu kan misalya port 80, port 443, port 110 itu menandakan ada services yang tertentu pula yang sedang berjalan pada komputer itu. Nah jelas kalau ada respon artinya komputer tersebut port nya terbuka, dengan port yang terbuka artinya ada celah yang bisa ditembus oleh ‘attacker’.

Network scanning

Prosedur scanning pada network tertentu untuk mengetahui host yang sedang aktif pada suatu jaringan. Dari sini juga kemungkinan besar tergambar sedikit banyak topologi dari jaringan tersebut. Biasanya setelah network scanning maka attacker akan mulai membikin sketsa topologi jaringan yang akan diserangnya. Jadi pelajaran menggambar itu penting, wekekkekeke ( becanda dikit ya). Sebagai seorang praktisi IT menggambar atau mendesign itu penting juga karena dengan gambar akan bisa lebih tertangkap konsepnya.

Vulnerability scanning

Yang ini pernah saya jelaskan di bab lain, inti dari vulnerability scanning adalah mencari kelemahan pada suatu sistem operasi atau aplikasi, oleh karena itu tak jarang setiap waktu baik pihak vendor OS atau vendor aplikasi mengeluarkan update pacth yg gunanya untuk menutupi lobang lobang / titik lemah pada sitem operasi /aplikasi itu.

Overal tujuan scanning:

- Mendeteksi live system yang sedang berjalan pada network.

- Menemukan port yang mana yg aktif / running

- Menemukan OS apa yang berjalan ( fingerprinting)

- Menemukana services yag berjalan pada tarrget sistem

- Menemukan ip address komputer sasaran

Salam Share

|EDy Susanto|

Completed [MSCE, CSSA, APP, RHCSE, RHCSA, CWNA, CWNE, CISA, CISM, C|EH, VCP, CISSP]