Celah Keamanan WIB

Menyusul adanya celah keamanan yang di namakan “Simjacker”. Lakatos, seorang peneliti di Ginno Lab Security, telah menemukan dan mengungkapkan bahwa ada celah keamanan lainnya terkait dengan SIM Card yang dinamakan Browser Internet Nirkabel / Wireless Internet Browser (WIB).

Kelemahan ini juga dapat dieksploitasi dengan cara yang sama, mengekspos handphone dari jarak jauh dan ber implikasi ratusan juta pengguna ponsel terkena peretasan.

WIB toolkit dibuat dan dikelola oleh SmartTrust, salah satu perusahaan terkemuka yang menawarkan solusi penelusuran SIM toolkit ke lebih dari 200 operator seluler di seluruh dunia, dan, menurut beberapa siaran pers, daftar tersebut mencakup AT&T, Claro, Etisalat, KPN, TMobile , Telenor, dan Vodafone.

Sama seperti S @ T Browser, WIB toolkit juga telah dirancang untuk memungkinkan operator seluler menyediakan beberapa layanan penting, langganan, dan layanan bernilai tambah secara langsung kepada pelanggan mereka atau mengubah pengaturan jaringan pada perangkat mereka.

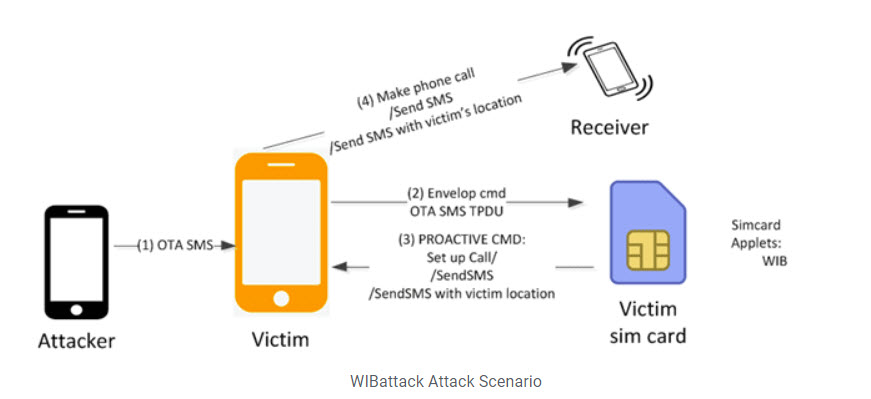

Cara WIB dapat dijelaskan melalui diagram diatas, yaitu penyerang mengirimkan code sms ke korban dimana sim card di handphone korban akan mengirimkan code proactive yang memerintahkan handphone korban untuk mengirimkan sms, lokasi, melakukan panggilan dll, selanjutnya penyerang dapat melakukan panggilan, mengirimkan sms ke handphone lain tanpa di ketahui oleh korban.

Pada dasarnya kelemahan pada S @ T dan WIB Browser dapat dieksploitasi untuk melakukan beberapa tugas antara lain adalah sebagai berikut :

- Mengambil lokasi perangkat yang ditargetkan dan informasi IMEI,

- Mengirim pesan palsu atas nama korban,

- Mendistribusikan malware dengan meluncurkan browser ponsel korban dan memaksanya untuk membuka halaman web berbahaya,

- Melakukan penipuan tarif premium dengan memutar nomor tarif premium,

- Memata-matai sekitar korban dengan menginstruksikan perangkat untuk memanggil nomor telepon penyerang,

- Melakukan penolakan serangan layanan dengan menonaktifkan kartu SIM, dan

- Mengambil informasi lain seperti bahasa, jenis radio, level baterai, dll.

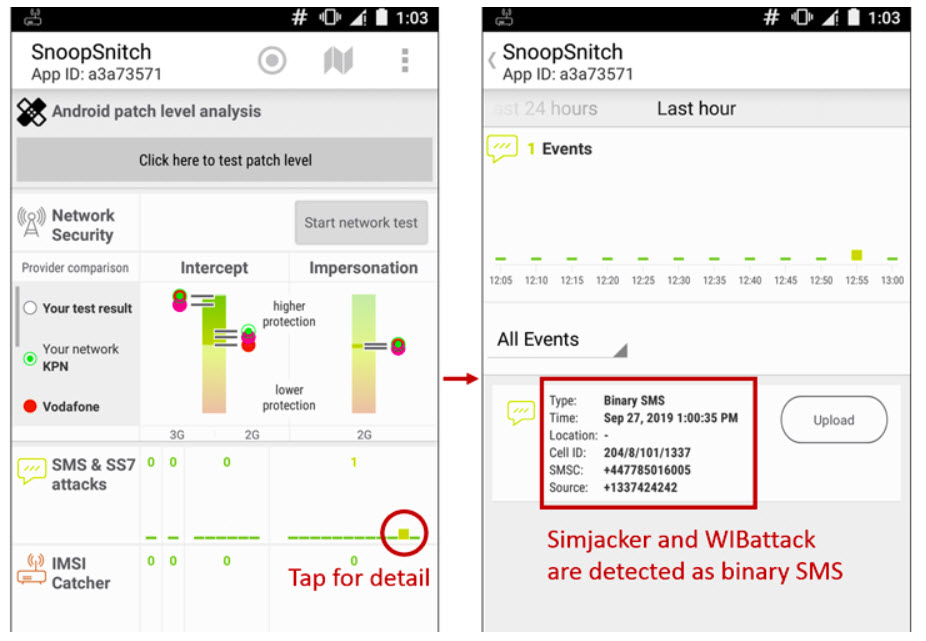

Untuk melakukan pendeteksian apakah sim card yang kita gunakana rentan terhadap serangan WIB ataupun SIM Jacker, bisa di gunakan aplikasi buatan SRLabs, ada SnoopSnitch.Aplikasi ini bisa di download di playstore namun ada feature yang di disable (akibat dari feature google play safe). Jika ingin yang full bisa didownload melalui F-Droid market store. Jangan lupa aplikasi ini hanya berjalan pada kondisi yang sudah di root.

Tanda lingkaran di diagram sebelah kiri adalah tanda adanya penetrasi melalui jaringan selluler network yang mengindikasikan seseorang telah melakukan pengiriman sms melalui kelemahan di WIB ataupun Sim Jacker.

Untuk pencegahannya saat ini masih belum ada aplikasi yang mampu menahan kelemahan ini, dan agaknya kita masih harus menunggu para peneliti keamanan menemukan solusi untuk menutup celah keamanan ini.