SIM Jacker

Setelah penelitian yang ekstensif, Keamanan AdaptiveMobile telah menemukan kerentanan baru dan yang sebelumnya tidak terdeteksi. Kerentanan ini saat ini sedang dieksploitasi dan sedang digunakan untuk melakukan pengawasan kepada para pengguna ponsel.

Kerentanan dan serangan yang terkait telah dinamai Simjacker karena melibatkan pembajakan kartu SIM dan mengancam pengguna ponsel di seluruh dunia.

Simjacker mengekstrak informasi lokasi pengguna ponsel dari operator yang rentan, lokasi ini diambil menggunakan pesan SMS berbahaya. Informasi lokasi dari ribuan perangkat diperoleh dari waktu ke waktu tanpa sepengetahuan atau persetujuan dari pengguna ponsel yang ditargetkan. Berdasarkan intelijen sebelumnya, kemungkinan serangan ini berasal dari perusahaan pengintai yang bekerja dengan pemerintah, untuk melacak dan memantau individu; melewati perlindungan pensinyalan yang ada.

Secara teori, semua merek dan model ponsel terbuka untuk diserang karena kerentanannya terkait dengan teknologi yang tertanam pada kartu SIM. Riset AdaptiveMobile Security menunjukkan bahwa kerentanan Simjacker dapat meluas ke lebih dari 1 miliar pengguna ponsel di seluruh dunia, yang berpotensi berdampak pada negara-negara di Amerika Utara dan Selatan, Afrika Barat, Eropa, Timur Tengah, dan tentu saja setiap wilayah di dunia di mana teknologi kartu SIM ini digunakan .

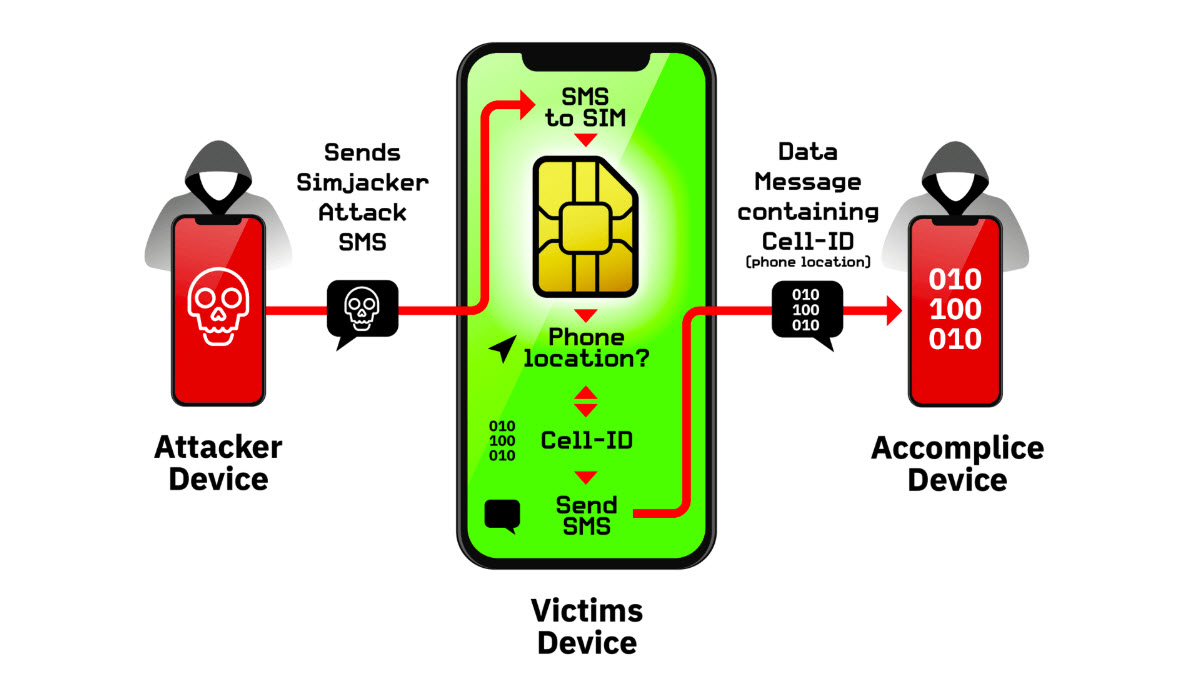

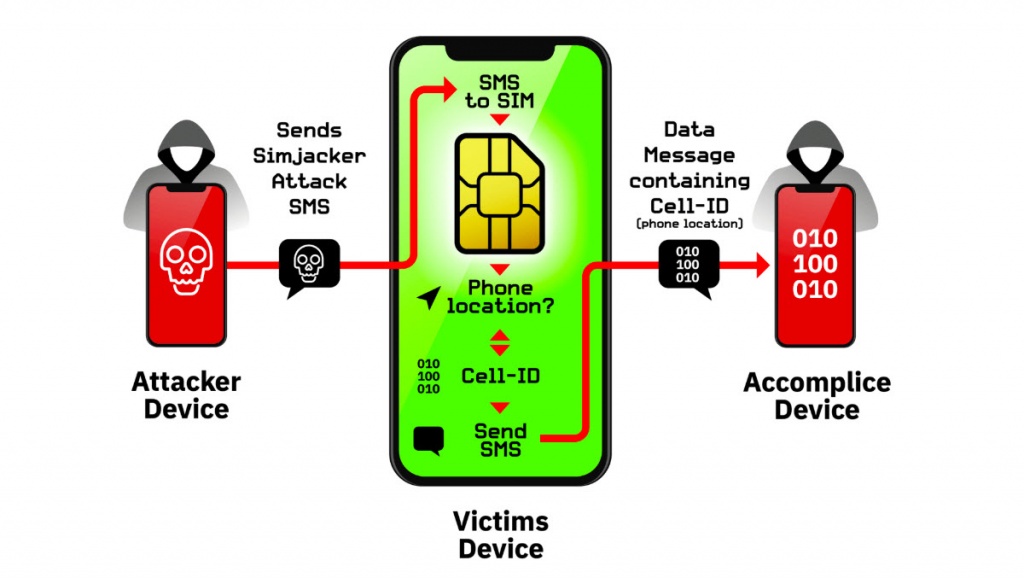

Simjacker dimulai dengan penyerang menggunakan smartphone, modem GSM, atau layanan A2P (aplikasi-ke-orang) apa pun untuk mengirim pesan SMS ke nomor telepon korban.

Pesan-pesan SMS ini berisi instruksi SIM Perangkat tersembunyi (STK) yang didukung oleh S @ T Browser perangkat, sebuah aplikasi yang berada pada kartu SIM, bukan pada telepon. S @ T Browser dan instruksi STK adalah teknologi lama yang didukung pada beberapa jaringan seluler dan kartu SIM mereka.

Mereka dapat digunakan untuk memicu tindakan pada perangkat, seperti meluncurkan browser, memutar suara, atau menampilkan sembulan. Di era lama jaringan seluler, operator menggunakan protokol ini untuk mengirim penawaran promosi kepada pengguna atau memberikan informasi tagihan. Tetapi AdaptiveMobile mengatakan serangan Simjacker yang diamati itu menyalahgunakan mekanisme ini untuk menginstruksikan ponsel korban untuk menyerahkan data lokasi dan kode IMEI, yang kemudian dikirim oleh kartu SIM melalui pesan SMS ke perangkat pihak ketiga, di mana penyerang akan mencatatkan milik korban lokasi.

Mc Daid melanjutkan, “Simjacker bekerja dengan sangat baik dan telah berhasil dieksploitasi selama bertahun-tahun karena mengambil keuntungan dari kombinasi antarmuka yang kompleks dan teknologi yang tidak jelas, menunjukkan bahwa operator seluler tidak dapat mengandalkan pertahanan standar yang ditetapkan. Sekarang setelah kerentanan ini terungkap, kami sepenuhnya berharap penulis yang mengeksploitasi dan aktor jahat lainnya akan mencoba mengembangkan serangan ini ke area lain ”.

Simjacker dimulai dengan penyerang menggunakan smartphone, modem GSM, atau layanan A2P (aplikasi-ke-orang) apa pun untuk mengirim pesan SMS ke nomor telepon korban. Pesan-pesan SMS ini berisi instruksi SIM Perangkat tersembunyi (STK) yang didukung oleh S @ T Browser perangkat, sebuah aplikasi yang berada pada kartu SIM, bukan pada telepon. S @ T Browser dan instruksi STK adalah teknologi lama yang didukung pada beberapa jaringan seluler dan kartu SIM mereka.

Mereka dapat digunakan untuk memicu tindakan pada perangkat, seperti meluncurkan browser, memutar suara, atau menampilkan sembulan. Di era lama jaringan seluler, operator menggunakan protokol ini untuk mengirim penawaran promosi kepada pengguna atau memberikan informasi tagihan. Tetapi AdaptiveMobile mengatakan serangan Simjacker yang diamati itu menyalahgunakan mekanisme ini untuk menginstruksikan ponsel korban untuk menyerahkan data lokasi dan kode IMEI, yang kemudian dikirim oleh kartu SIM melalui pesan SMS ke perangkat pihak ketiga, di mana penyerang akan mencatatkan milik korban lokasi.

Mc Daid melanjutkan, “Simjacker bekerja dengan sangat baik dan telah berhasil dieksploitasi selama bertahun-tahun karena mengambil keuntungan dari kombinasi antarmuka yang kompleks dan teknologi yang tidak jelas, menunjukkan bahwa operator seluler tidak dapat mengandalkan pertahanan standar yang ditetapkan. Sekarang setelah kerentanan ini terungkap, kami sepenuhnya berharap penulis yang mengeksploitasi dan aktor jahat lainnya akan mencoba mengembangkan serangan ini ke area lain ”.