Reconnaissance Website KPU

Ribut ribut soal website kpu.go.id saya jadi tergelitik , saya sebenarnya tidak tertarik untuk ikutan politik, namun karena kemarin sudah ada blog yang melakukan “audit kpu “ saya jadi ingin melihat saja apa saja yang fakta asli dari web site kpu.go.id. Buat saya ini cukup beralasan dikarenakan saya sendiri berlatar belakang C|EH.

Okay..untuk memulainya saya awali dengan pernyataan bahwa saya membatasi diri untuk hanya melakukan fase 1 dari hacking yaitu fase reconnaissance saja , karena ide nya adalah untuk menggali informasi yang mungkin berguna bagi tim it kpu untuk lebih mensecure jaringan mereka (website mereka) , dan pada kesempatan kali ini hanya akan menggunakan dengan tools standar saja, bukan dengan tools tools “meta exploit “ karena memang saya tidak berniat melakukan penetration tester ke site kpu.go.id

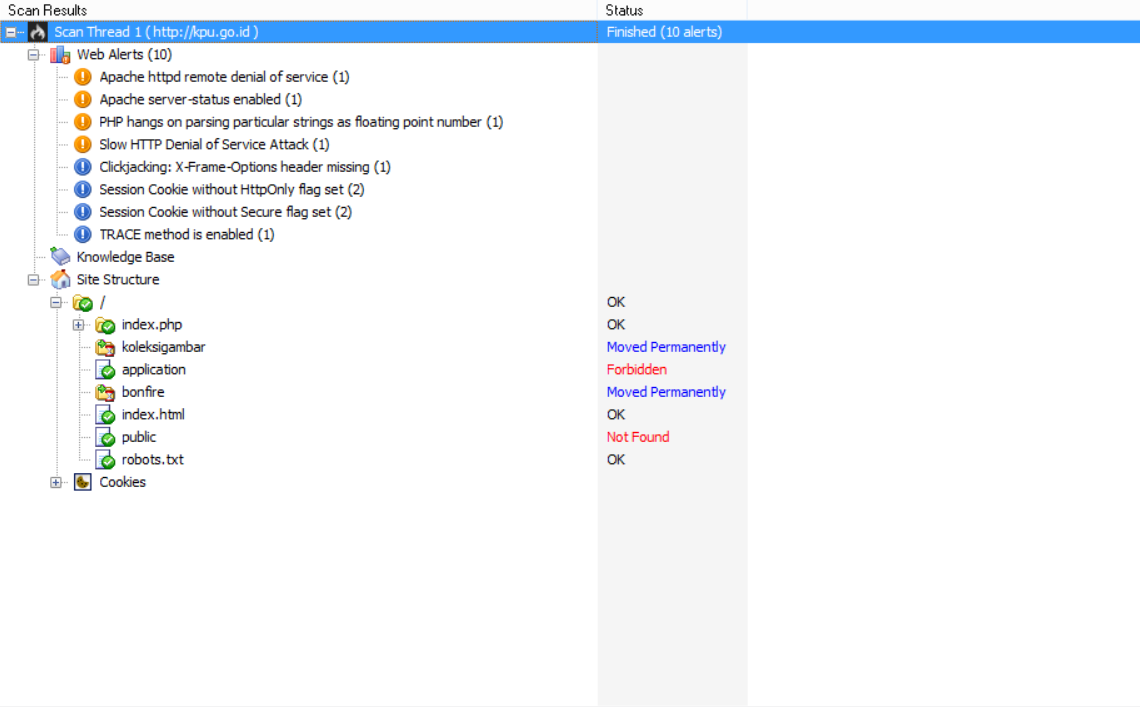

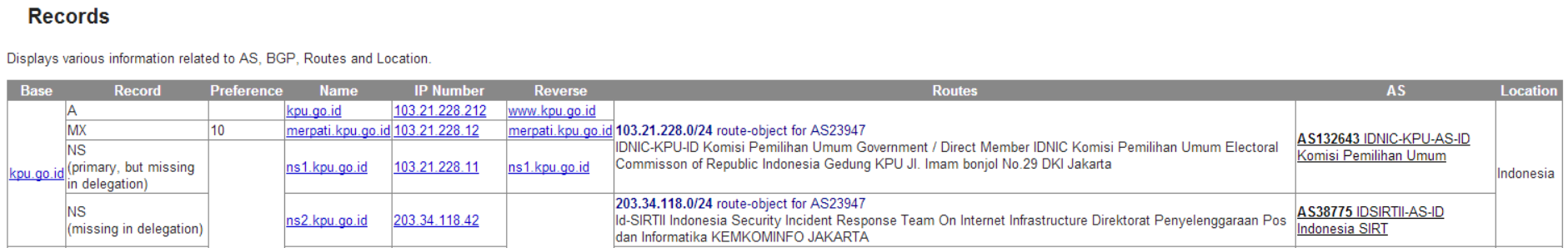

Baik kita langsung mulai saja dan ketika dilakukan scanning website kpu.go.id didapat informasi sebagai berikut :

Artinya ada 10 alert yang ditemukan, dengan detail High = 0, Medium = 4, Low = 6, dari sini kita bisa melihat bahwa situs kpu memiliki beberapa vulnerable yang siap untuk di exploit !,

Bagaimana cara exploitnya ? dari gambar pertama diatas jelas web ini secure terhadap serangan pada level “high” ( Alhamdulillah), tetapi masih rentan terhadap beberapa serangan medium, tapi orang awam dapat dengan mudahnya mencari “how to exploit “ nya terkait dengan vulnerable yang sudah ada.

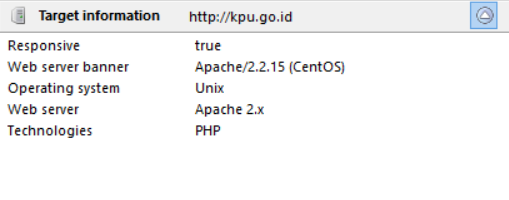

Informasi lainnya yang didapat adalah sebagai berikut :

Heheheh…mereka menggunakan apache versi 2.2 , padahal sekarang sudah version 2.4 , mungkin lupa di update ke versi yang terbaru .

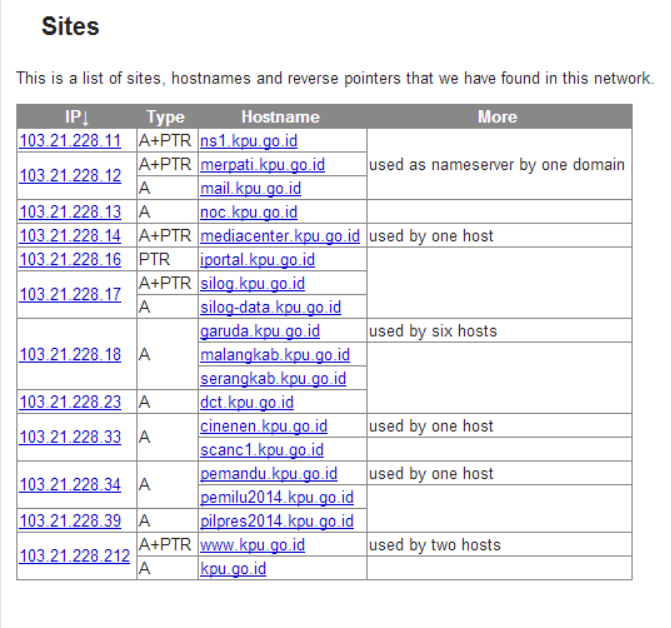

Oke next step saya lakukan scan ke subdomain kpu.go.id hasilnya sebagai berikut :

Heheheh, eng ing eng…saya dapatkan list subdomain kpu.go.id , loh apa pentingnya..? heheheh , ya tentunya bagi hacker ini penting sebab ini akan menjadikan serangan menjadi bervariasi ke beberapa target. Disini kita bisa lihat mereka punya domain apa saja dan digunakan untuk apa.

Sekali lagi saya disini saya cukup membatasi hanya fase reconnaissance saja, dan berusaha untuk tidak melakukan penetration tester (meskipun tangan saya gatel ) :P, saya berharap rekan rekan di IT KPU bisa lebih meningkatkan level keamananya dan meminimalisasi level vulnerable yang terjadi.

Dan uraian saya, saya batasi sampai disini, no comment terhadap blog “audit kpu “ dan “antifaker “, saya hanya menyampaikan fakta, secara ethic penilaian pribadi saya mana yang bener mana yang salah saya simpan untuk saya sendiri , dan untuk asumsi setelah membaca artike ini saya kembalikan ke penikmat blog saya ini, silahkan bandingkan hasil scan diatas dengan data yang di uraikan di kedua blog yang saling bertentangan tersebut.

Salam Share dan Merdeka !