Home1

News Update

Services

Partners

Articles

CATEGORIES

- Experience

- Fotografi Article

- Landscape

- Macro

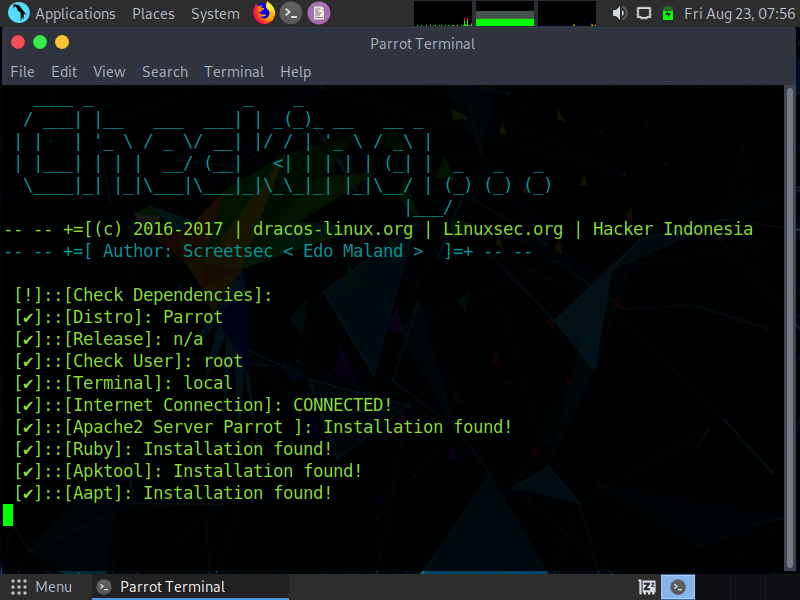

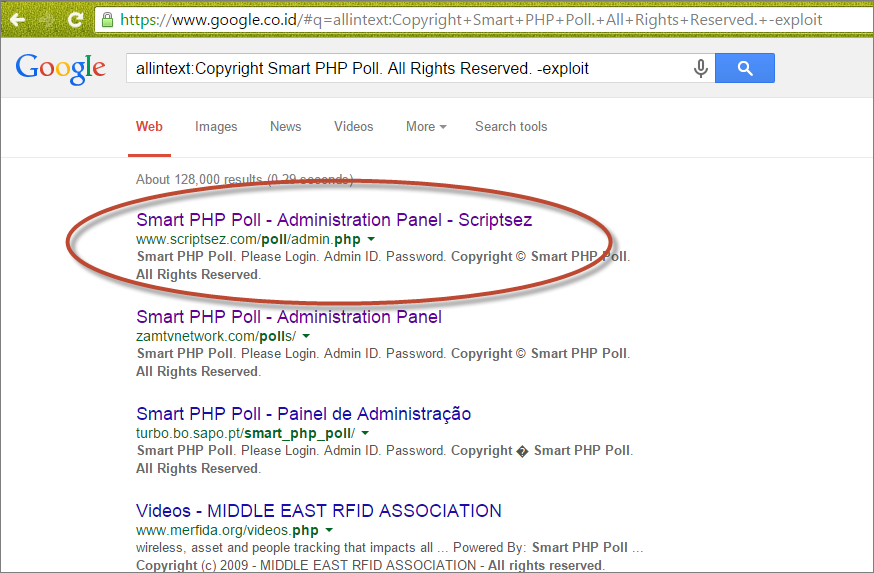

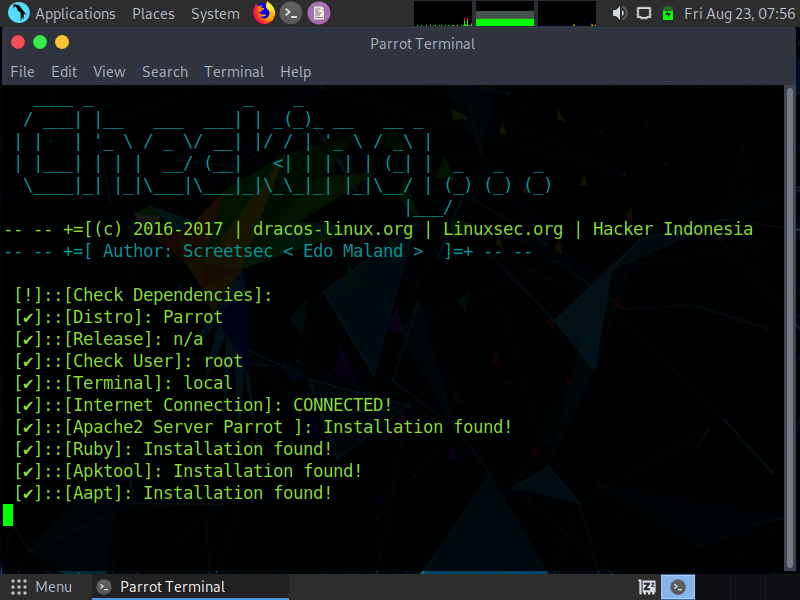

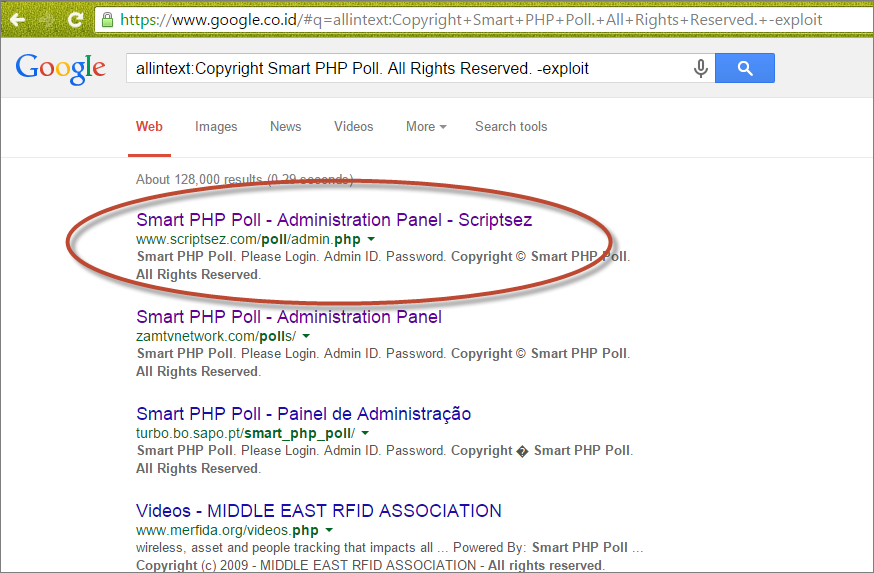

- Metasploit

- My Fotografi

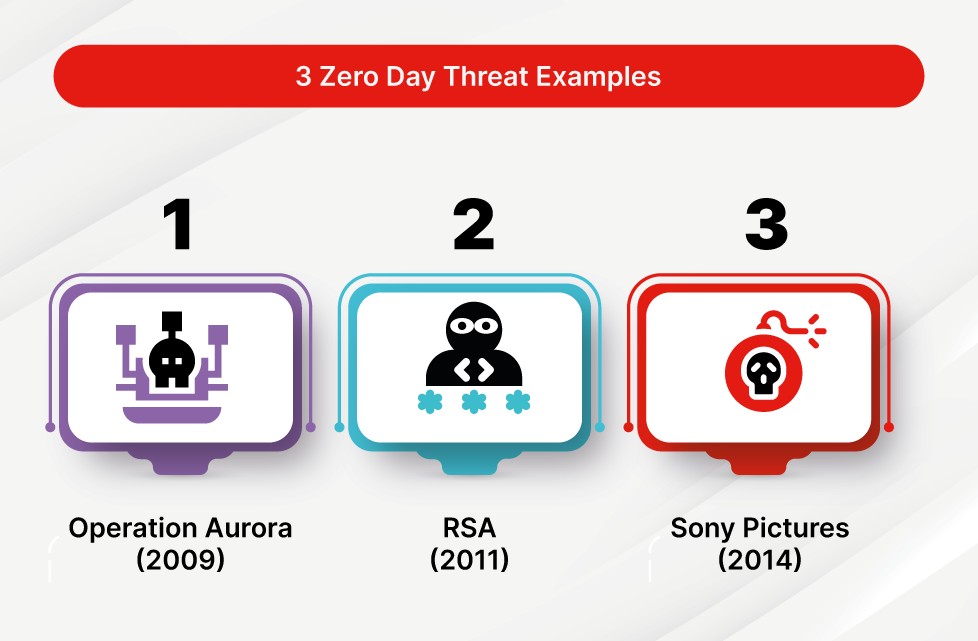

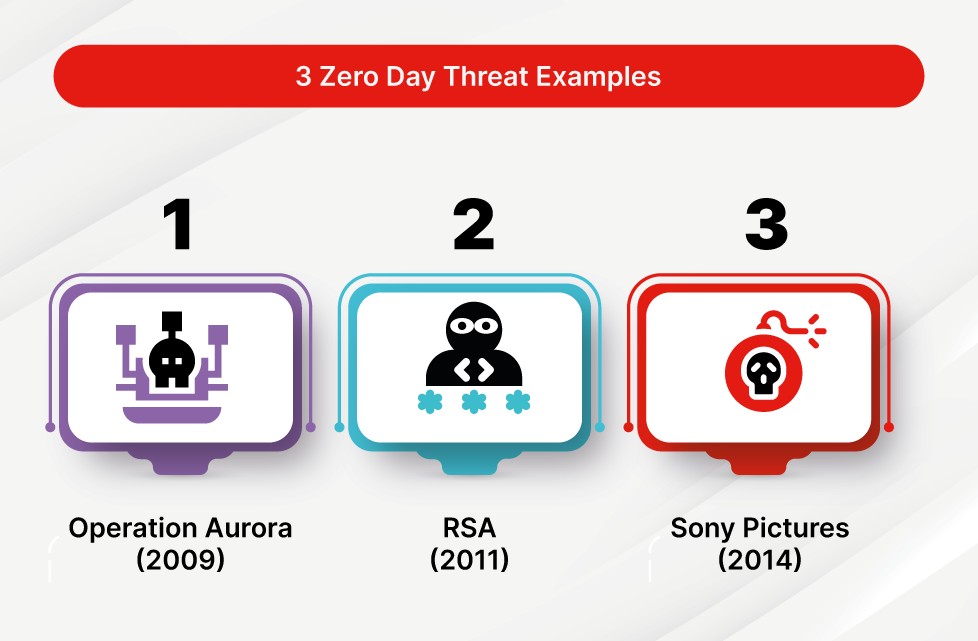

- Security Article

Sharing and Caring