C|EH Ethic & Legal Issues

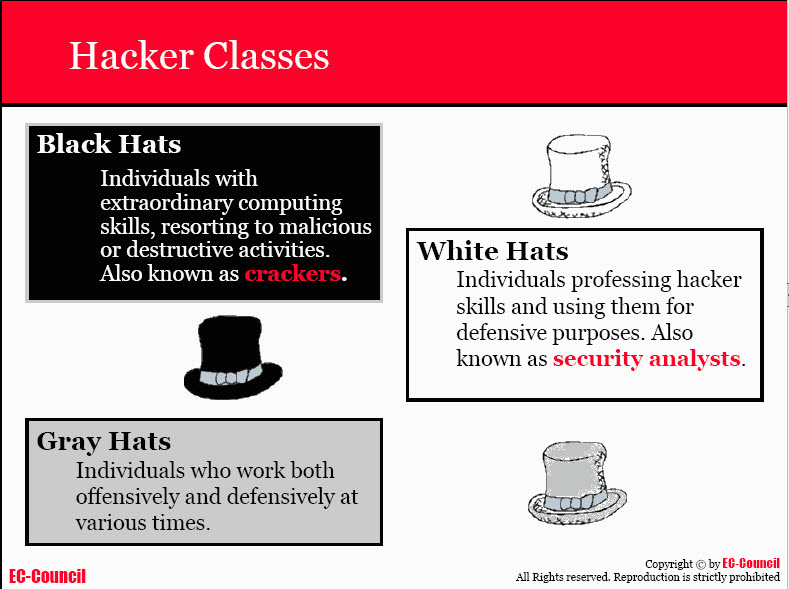

Didalam Dunia Security Hacker dibagi menjadi 3 bagian yaitu :

Blackhat

Dengan definisi orang / personal dengan kemampuan penggunaan computer diatas rata rata atau saya lebih suka menyebutnya ‘computer freak’ di lengkapi dengan motivasi untuk melakukan tindkan tindaka yang merugikan orang lain , hacker seperti ini dinamakan cracker. Tindakannya lebih cenderung offensive

White Hats

Adalah individual dengan kemampuan seorang hacker yang juga bisa dikategorikan sebagai ‘computer freak tetapi menggunakan kemampuan yang mereka punya untuk mempertahankan diri dari serangan hacker lainnya, white hats dikenal sebagai security analyst.

Gray Hats

Personal yang menggunakan kemampuan nya dengan skill yang sama seperti hacker akan tetapi melakukan tindakan yang offensive dan juga tindakan defensive, tergantung niat dan motivasi apa yang didapatkannya.,

Didalam C|EH kita diajari untuk berpikir seperti seorang hacker dimana dibaha mengenai perilaku, teknik, cara eksekusinya , metode metode yang dipakai untuk keperluan defensive. Oleh karena itu orang orang yang mempelajari C|EH biasanya ditempatkan sebagai security analist , melihat segala kemungkinan yang muncul akibat rentannya system dan juga menambalkan dalam kerangka tindakan preventif.

Seorang Ethical Hacker berusaha menjawab pertanyaan pertanyaan yang kritis , misalnya

- Apa saja yang seorang penyusup lihat di dalam system yang mereka susupi ( data perusahaan, traffic, port yang terbuka, sistem operasi , database dll)

- Apa yang penyusup akan lakukan dengan informasi yang telah didapatkannya ( apa mau di drop, didelete, di curi, diubah , ditimpa ?)

- Apakah ada orang yang memperhatikan gerak gerik mereka ( penyusup apakah mereka sedang mencoba atau sudah sukses menebus keamanan jaringan tersebut. ( security analyst, anomali traffic detector, network monitoring )

Dan bila kita disewa menjadi security analist maka kita harus berani menanyakan kepada yang mempekerjakan kita “ apa yang akan kita lindungi, ?” , “dari siapa”, “ resource apa yang akan disediakan ‘ untk menambah perlindungan yang ada.

Seorang hacker diharuskan mempunyai kemampuan untuk melacak vulnerabilities dan kelemahan yang ada yang akan digunakan untuk melakukan penyerangan . Kemampua ini tentu saja bisa maksimal adalah dengan dukungan pengetahuan yang mumpuni tentang produk dan teknologi dalam melakukan assessment pada sasaran.

Seorang hacker diharuskan mempunyai kemampuan untuk melacak vulnerabilities dan kelemahan yang ada yang akan digunakan untuk melakukan penyerangan . Kemampua ini tentu saja bisa maksimal adalah dengan dukungan pengetahuan yang mumpuni tentang produk dan teknologi dalam melakukan assessment pada sasaran.

Vulnerability bia di kategorikan dalan 2 hal yaitu :

Severity level ( low, medium , high)

Exploit range ( range . remote) , Baik Secara local dari dalam internal jaringan atau mungki dari luar ( remote)

Beberapa website dan software yang bisa digunakan untuk refrensi dan tools security untuk mengakses vulnerabilitas ,misalnya

vulnerabiltiy search tool

windowsfocus.com

security.com

security tracker.com

—

Salam Share!

Edy Susanto

Completed [MSCE, CSSA, APP, RHCSE, RHCSA, CWNA, CWNE, CISA, CISM, C|EH, VCP, CISSP]