Analyzing Log

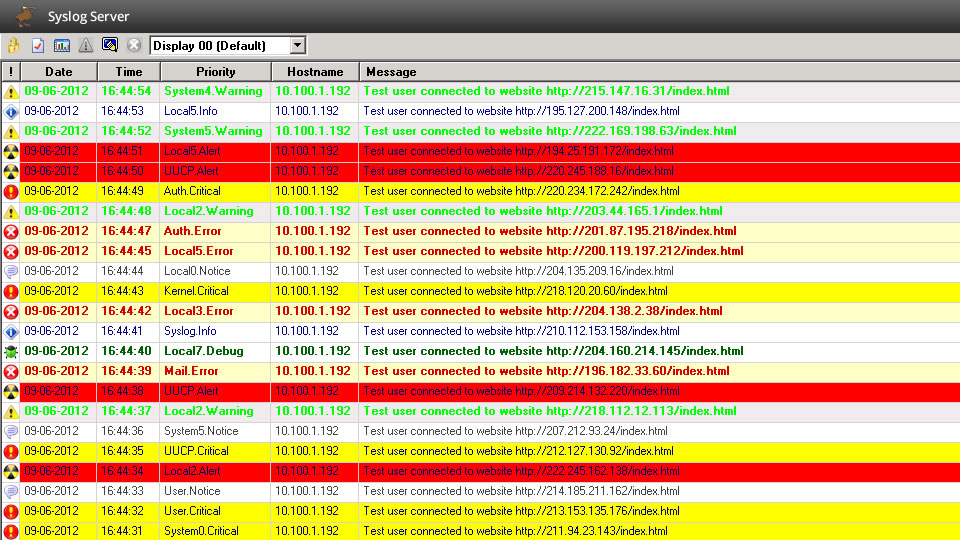

Log adalah “rekaman dari kegiatan didalam system dan jaringan”. Sebagai seorang Network Security Administrator kita harus bisa melakukan analisa terhadap beberapa hal dibawah ini :

- Firewall Log

- Web Server Log

- Application Server Log

- Database Log

- Directory Server Log

- DHCP Log

- VPN Client Log

Dan masih banyak log log lainnya, namun secara umum log itu dibagi menjadi 6 ( enam) bagian besar yaitu

- Access Control and Administrative Policy Events

- Data Confidentiality and Integrity Policy Events

- Non-Discretionary Policy Events

- Availability Policy Events

- Cryptographic Policy Events

- Default and Dependent Events

Sebenarnya apa yang kita cari didalam log itu sendiri ?

- Pembuktian bahwa tidak ada applikasi yang berjalan mengaksses port tertentu

- Rekaman gagal nya seseorang login ke firewall

- Koneksi keluar yang mencurigakan

- Sumber dari aliran packet

- Pesan pesan dari OS

- Perubahan pada interface Jaringan

- Perubahan kebijakan pada Firewall

- Penambahan, penghapusan , perubahan account administrative

Koneksi yang drop atau di reject, time / protocoal / IP/ Usernames yang diperbolehkan menggunakan jaringan.

Dll

Bagaimana pendekatan untuk menganalisa log ? Ada beberapa cara antara lain :

- Statistik > Mendeteksi Anomali dimana fokusnya adalah berdasarkan pada kegiatan normal yang biasa terjadi namun bila muncul sesuatu yang diluar kebiasaan, ini patut di curigai. Misalnya saja traffic yang tiba tiba melonjak, resource processor yang tiba tiba meningkat tajam.

- Rule Based >Metode ini berjalan dengan medeteksi penyalahgunaan yang melanggar suatu rule yang sudah diset. Biasanya pelanggaran rule ini mengindikasinya adanya intrusi.

- Machine Learning > Mencoba mendeteksi dengan membandingkan past event dengan menggunakan suatu algoritma tertentu.